Resolver este problema puede hacerte Billonario!! SHA-256

Si usas Whatsapp, Facebook, Tik Tok, cualquier red social o servicio de mensajería instantánea o productos digitales (de seguro que todos los hacemos en 2024), haces transacciones bancarias electrónicamente, tienes alguna contraseña, compartes archivos o estas en el mundo cripto, esta información no la puedes pasar por alto porque además hay una multimillonaria recompensa en dólares si es que puedes resolver el reto, si leíste bien “Recompensa Multimillonaria en dólares”.

La Criptografía: Tu Escudo en el Ciberespacio

Cuando enviamos información en la web ya sea porque estamos en contacto con nuestros amigos, familiares, seguidores en cualquier red social, compramos algo online, abrimos nuestro correo electrónico, enviamos dinero o archivos/ficheros a un familiar o amigo desde nuestro móvil o simplemente ingresamos con usuario y contraseña a cualquier portal o plataforma, estamos usando criptografía en los mensajes.

La criptografía no es algo nuevo, desde la antigüedad esta existe pues en aquellos tiempos se querían resguardar el intercambio de mensajes en el comercio, la guerra o secretos técnicos o científicos. En la actualidad usamos la criptografía, entre otras cosas, para evitar que descifren la información que intercambiamos en internet o la nube. En términos simples, la criptografía es como un escudo que coloca una capa de encriptación alrededor de nuestra información, manteniéndola a salvo de miradas indiscretas.

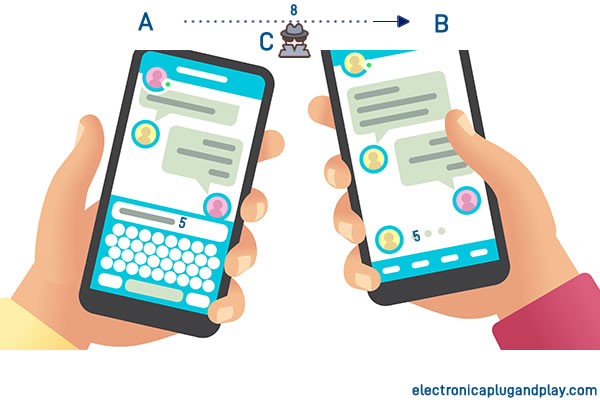

Imaginemos esto: A quiere enviar el mensaje "5" a B, pero C, con propósitos desconocidos, desea interceptar ese mensaje para conocer su información. Entonces, A toma una decisión ingeniosa: suma "3" al mensaje antes de enviarlo, pero solo B, gracias a un acuerdo previo, sabe cuál es el valor de ese aumento. Como resultado, B recibe el mensaje "8", mientras que C está completamente confundido y/o despistado y no puede descifrar el mensaje real. En este caso, decimos que el mensaje fue encriptado o codificado utilizando un valor de "3", que actúa como la clave de encriptación. A suma 3 y B resta 3 para enviar y recibir el mensaje, respectivamente e interpretar el mensaje.

Hay miles, quizás millones, de formas de hacer encriptación, pero en este tutorial hablaremos de una muy utilizada la cual se hace empleando el algoritmo HASH. Recuerda que puedes aprender mucho más sobre algoritmos y adentrarte en el mundo de la programación tomando nuestro Curso de Algoritmia Online en Vivo.

La criptografía y la encriptación no se usan exclusivamente para proteger la información transmitida si no, por ejemplo, también para verificar que el mensaje haya llegado correctamente al destino como es el caso de la paridad o algo un poco más sofisticado como lo es el CHKSUM tal como lo aprendes en nuestro Curso de Algoritmia Online en Vivo.

La Función Criptográfica HASH

Aunque no se puede atribuir el desarrollo o formulación de la función HASH a un individuo u organización en particular, pues esta se fue desarrollando a lo largo de la primera mitad del siglo XX por múltiples esfuerzos individuales y de organizaciones, si podemos mencionar que esta función en su versión moderna fue desarrollada en 1989 por Ronald Rivest que en aquel entonces se denominó MD2.

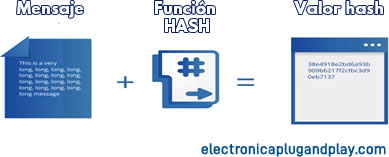

Supongamos que asignamos un número a cada letra del alfabeto español (en mayúsculas), iniciando en 1 y finalizando con 27: A=1, B=2, C=3,………, X=25, Y=26, Z=27. Ahora el bloque de datos que queremos transmitir es EPP, por tanto bajo nuestra lógica lo que transmitiremos es 5-17-17, o mejor 51717. Pero, como dijimos antes esta nueva serie de caracteres se envía en formato hexadecimal, entonces lo que transmitiríamos sería: CA05, con lo cual afirmamos que introdujimos el bloque de entrada EPP a la función HASH y obtuvimos un “hash” CA05 de longitud 4 como salida, obviamente hubo una encriptación y quien no conozca que codificación usamos no podrá interpretar el mensaje EPP.

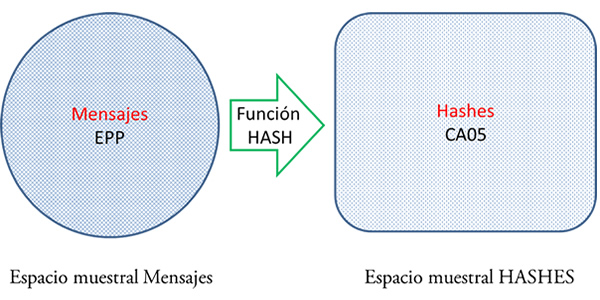

Llamemos a la unión de una o más letras mayúsculas y combinaciones posibles de ellas el conjunto “Mensajes” y a todos los códigos hash de longitud 4 producidos el conjunto “hashes”.

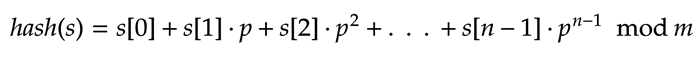

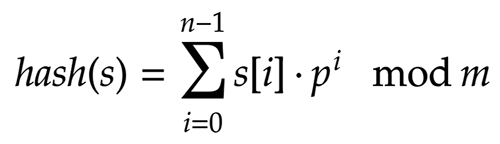

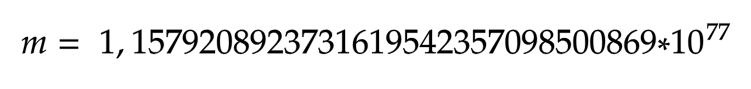

En términos formales se define la función HASH más sencilla como:

Bueno, es hora de aplicar lo anterior a nuestro ejemplo de la cadena de caracteres s=EPP. Asumiremos p = 29 y m = 2^5 para simplificar las cosas, entendiendo que existen infinitas opciones tanto para p como para m y allí es donde radica la belleza de este algoritmo. Así las cosas tenemos:

Que en base hexa es 17.

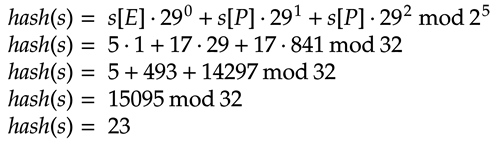

Tipos de algoritmos HASH

Como se mencionó en varias ocasiones anteriormente existe una infinidad de procedimientos y alternativas para lograr un algoritmo HASH, pero a nivel de estándar de la industria tenemos estos como los más importantes:

Nos centraremos en el tipo de algoritmo SHA-2 variante SHA-256 y para resumirlo lo denominaremos a partir de ahora como SHA-256.

SHA-256

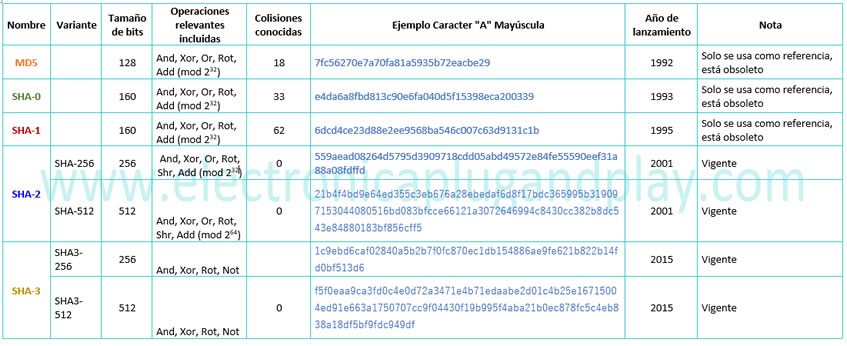

Como vimos anteriormente, podemos deducir que mi conjunto o espacio muestral de hashes tiene 2^256 hashes que equivalen a:

Así, para comprender la magnitud de este número puedes intentar algo interesante: en la web hay muchas opciones que te permiten convertir texto o cadena alfanumérica a SHA-256, intenta y tal vez la salida SHA-256 sea un número que jamás ha sido visto en la historia humana. De esa magnitud estamos hablando!

Para resumir el funcionamiento de SHA-256 me centraré en criptomonedas. SHA-256 se utiliza para el proceso de minería, es decir creación de bitcoins, y, también para generar las direcciones de esos bitcoins. Así todos los nodos de la red blockchain tendrán una copia del HASH de cada bitcoin.

La Recompensa Multimillonaria en Dólares

Se han invertido millones de millones de dólares y nadie ha conseguido obtener un algoritmo inverso para SHA-256. Puede ser posible encontrar un algoritmo tal que, dada una salida SHA-256 S, el algoritmo te permitiría construir una entrada I de manera que su SHA-256(I) sea igual a S. Pero existen 2²⁵⁶ posibles salidas SHA-256, lo que hace imposible encontrar la entrada correcta I en un período de tiempo admisible, incluso después de combinar toda la potencia computacional que tenemos en todo el mundo. Te preguntarás pero con un computador cuántico se podría, si claro el problema es que no existe aún ninguno capaz de hacerlo.

Por qué resolverlo valdría la pena?

Porque si puedes invertir un hash SHA-256, por ejemplo, podrás minar bitcoins más rápido que cualquier persona en el planeta. Para minar bitcoins, debes encontrar una entrada que produzca una salida SHA-256 con alrededor de 70 ceros al principio. Dado que no hay una fórmula conocida para hacer esto, el único método que tenemos es un algoritmo de fuerza bruta. Es simplemente probar miles de millones de millones de millones de entradas diferentes hasta encontrar algo que funcione.

Ahora, encontrar el mismo hash con una entrada es imposible, pero para minar bitcoins, solo necesitas que coincida con una pequeña parte de él. Así que es posible. De esta manera, en casi 10 minutos, alguien, en algún lugar, se gana a sí mismo 12.5 bitcoins. Eso es casi 432,498 dólares estadounidenses.

Ahora, piensa en esto. Si tuvieras un algoritmo para encontrar una entrada que genere la salida que coincide con el hash dado, literalmente estarías ganando miles de millones en poco tiempo.

Y esto solo para el ejemplo de bitcoins, pero como hablamos desde inicio imagina el potencial que esto tendría para las miles de actividades que se hacen en la web.

Si alguien logra esto estaríamos hablando de que ROMPERIA SHA-256!

Qué se está haciendo actualmente para romper SHA-256?

Estos investigadores afirman que pueden utilizar computadoras cuánticas para resolver un paso previamente insoluble en el método de Schnorr para factorizar grandes números primos. Resolver los factores primos de un número grande es un paso crucial para romper el algoritmo de cifrado RSA y SHA-256.

Aunque el documento es teóricamente sólido, los expertos dicen que es difícil demostrar que las computadoras cuánticas actuales mejorarán el proceso. "En ausencia de cualquier análisis que muestre que será más rápido, sospecho que el escenario más probable es que no sea una mejora significativa", dijo el científico del MIT, Peter Shor.

Esperamos esta información te haya sido entretenida, interesante y/o útil. No olvides dejarnos tus comentarios en nuestras redes sociales y regalarlos un ![]() o un

o un ![]() . También, si te ha gustado por favor compártelo!

. También, si te ha gustado por favor compártelo!

Enero/2024.